Nous voici au VeeamON à la Maison de la mutualité à Paris pour découvrir les perspectives d’évolution des solutions Veeam et faire une revue des nouveautés apportées par les dernières mises à jour.

Comment va Veeam ?

Daniel Fried (Senior Vice President EMEA) commence par un tour d’horizon des prochains défis qui attendent les gestionnaires d’infrastructures en citant la croissance exponentielle des données et le besoin impérieux de faire face aux nombreuses menaces de sécurité.

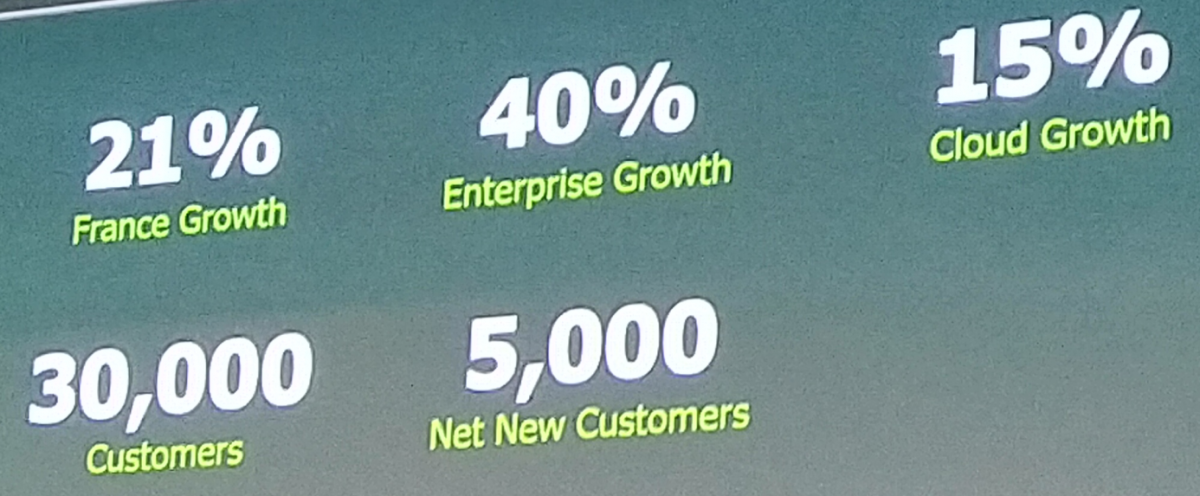

Comme d’habitude, je vous passe la déferlante de chiffres excellents. On retiendra surtout une croissance à deux chiffres et 5000 nouveaux clients nets pour l’année passée malgré un marché très concurrentiel.

Cette allocution se termine en rappelant que les produits Veeam sont adaptés aussi bien aux petites infrastructures qu’aux fournisseurs de services.

Un jour… ma V10 viendra…

Annoncée en 2017, il va falloir patienter encore un peu avant sa sortie prévue pour…

Bah on sait pas vraiment !

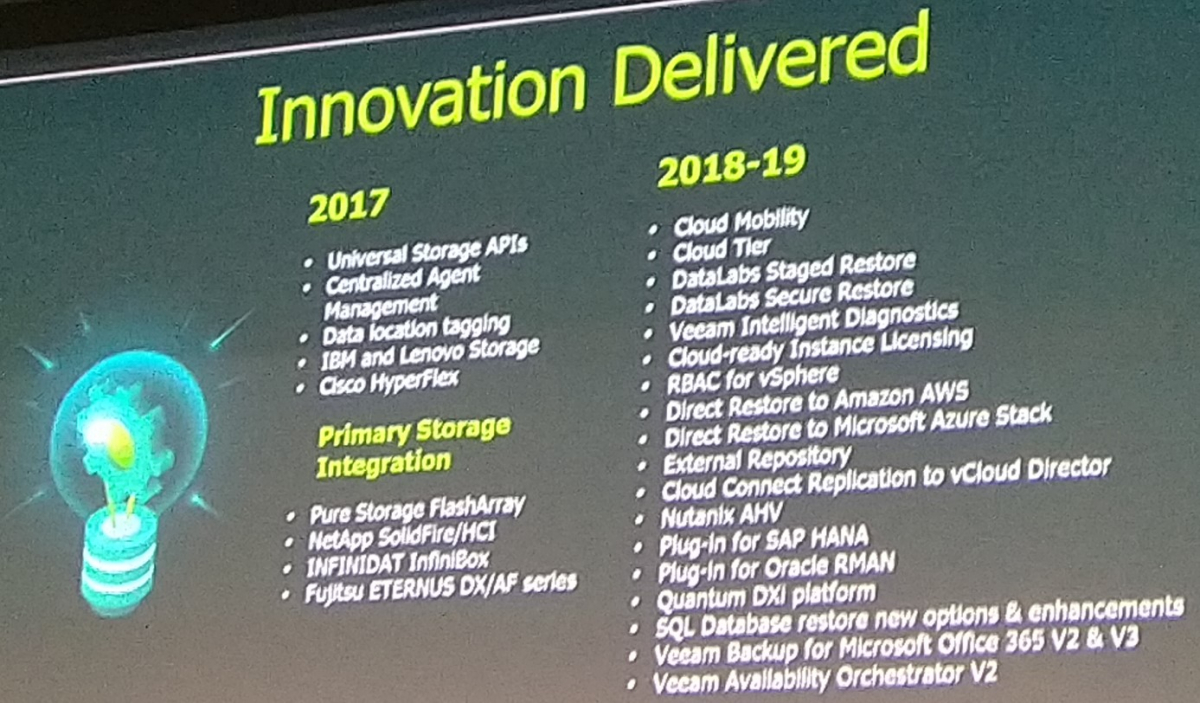

En attendant, voici un rappel des évolutions fournies dans l’update 4 de la 9.5 :

- Veeam Cloud Tier avec support AWS S3, Azure Blob et IBM Cloud Object.

- Direct Restore AWS et Azure Stack grâce à Veeam Cloud Mobility.

- Datalabs Secure Restore et Staged Restore.

- Veeam Plug-ins for SAP HANA & Oracle RMAN.

Veeam annonce son orientation clairement multi-cloud avec l’export des sauvegardes via Cloud Tier et le protocole S3, l’arrivée prochaine de la sauvegarde sans agent dans Azure et l’évolution constante de VAO (Veeam Availability Orchestrator) pour assurer la qualité des plans de DR avec de nombreux tests personnalisables.

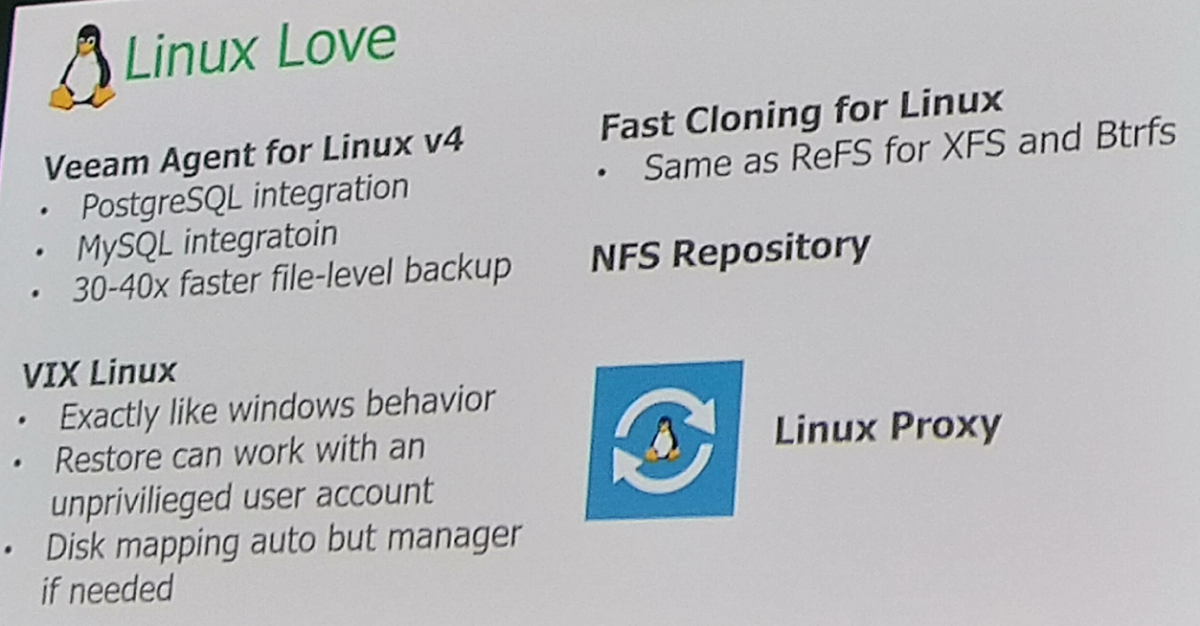

Certains sont impatients de voir arriver les proxys Veeam sous Linux ainsi que l’agent Linux V4 et ses performances accrues.

A l’attaque !

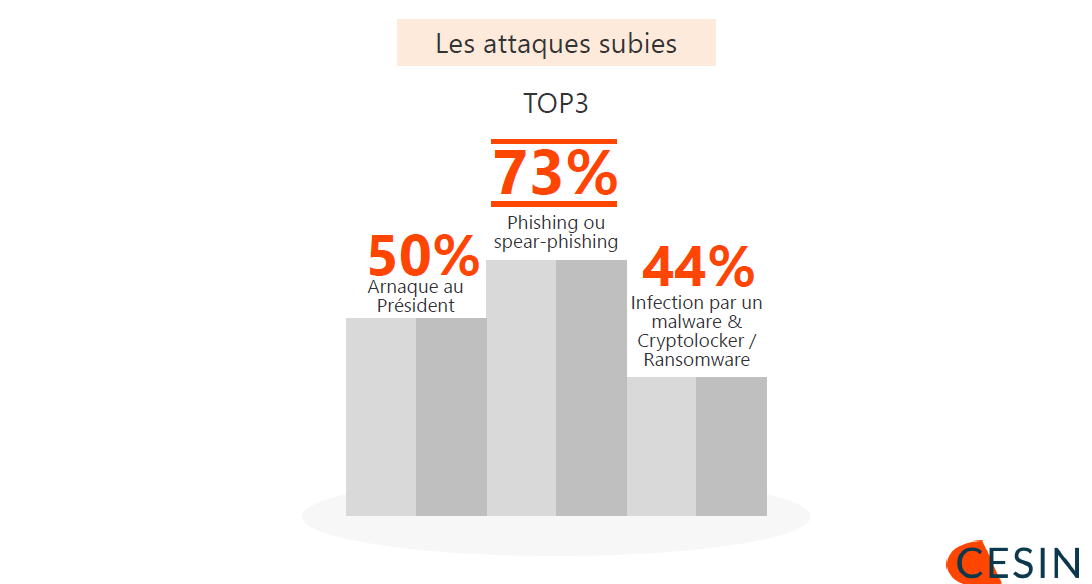

Michel Juvin (membre du CESIN) nous propose une petite rétrospective des principales attaques informatiques sur la période 2018 / début 2019.

Pour rappel voici un échantillon des diverses menaces ayant frappé en 2018 :

- Phishing (création de faux liens sur les pages web ou les mails pour piéger les utilisateurs).

- Cryptojacking (minage de crypto-monnaie à l’insu de l’utilisateur via un malware ou du code javascript malveillant dans les pages web)

- Ransomware (chiffrement des fichiers et demande de rançon pour les déchiffrer), WannaCry, GandCrab, Petya.

- Spectre/Meltdown (lecture de zones mémoires protégées, fuite d’informations sensibles).

Vous retrouverez également une évaluation de l’efficacité des solutions de sécurité dans le « baromètre de la cyber-sécurité des entreprises ».

C’est inquiétant et ce n’est pas prêt de s’arranger !

Les mousquetaires

Nous enchaînons avec une table ronde en compagnie de Jérémy Dubrulle entouré de représentants de Microsoft (Azure), Bic (Oui, les stylos !), Netapp (Datafabric) et Asema (intégration de solutions).

Les échanges oscillent entre promotion de solutions maison et retours d’expérience clients.

Nous retiendrons surtout la bonne association de Veeam et Azure Blob pour gérer l’export des sauvegardes dans le Cloud permettant ainsi de se passer d’une gestion de bandes (à suivre plus bas …).

Zombie land

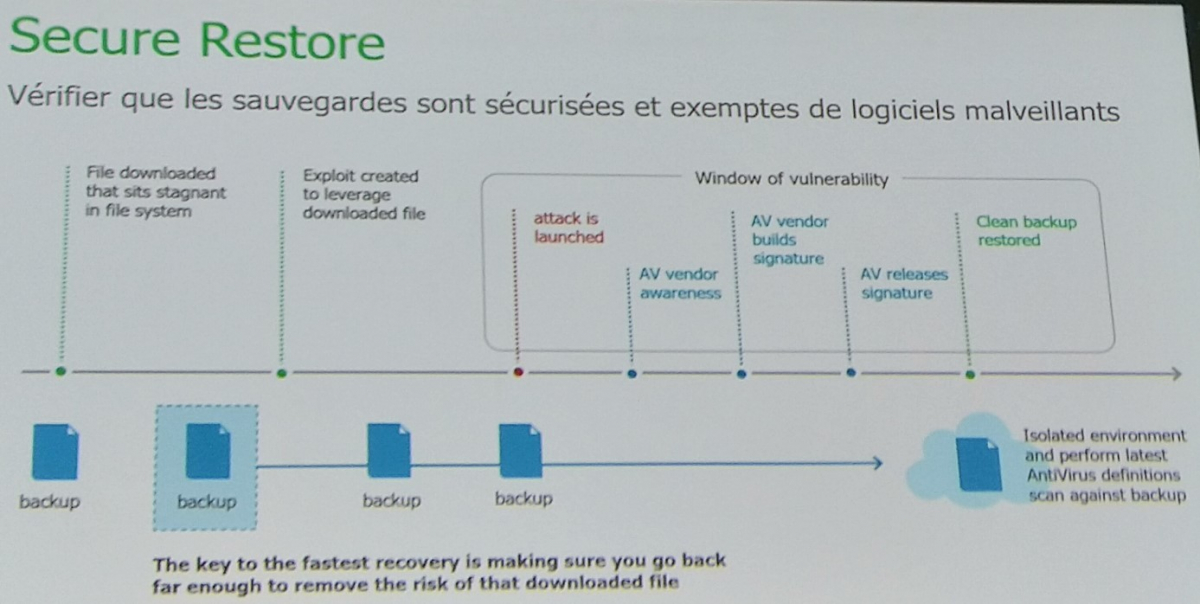

Comment se préparer à une attaque de type ransomware ?

Plusieurs bonnes pratiques sont évoquées, en commençant par l’utilisation d’un protocole d’échange propriétaire pour écrire sur la baie de sauvegarde (vraiment ?) ou d’appels API pour déposer la donnée de sauvegarde.

Auto-promotion en rappelant qu’une solution sans catalogue centralisé permet de restaurer ses données en toutes circonstances (pour rappel Veeam ajoute des metadonnées à ses sauvegardes ce qui évite tout problème de corruption du catalogue) et mise en avant de Secure Restore.

Et aussi disposer d’un export des sauvegardes avec un « Air Gap » (pas de connectivité permanente à l’infrastructure), cela ne vous rappelle rien ? Des bandes bien sûr !

Aussi incroyable que cela puisse paraître, il semble y avoir un regain d’intérêt pour cette technologie dont la majorité des exploitants souhaite se séparer.

T’es dispo après le crash du DC ?

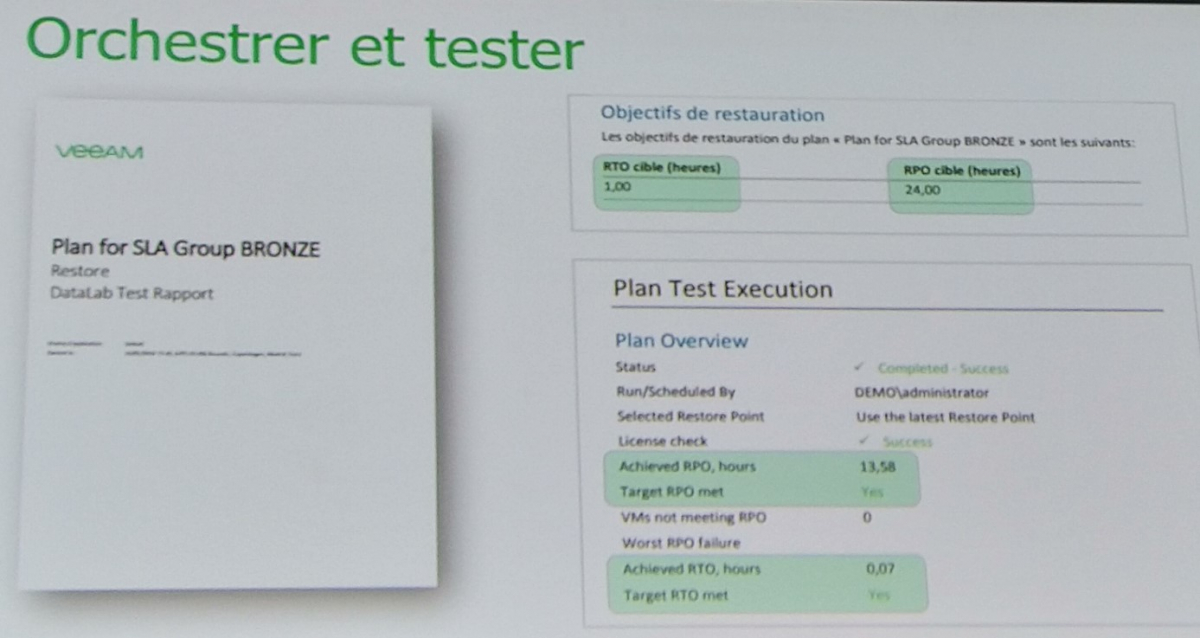

Démonstration des fonctionnalités de l’outil d’automatisation des tests de bascule DR, VAO (Veeam Availability Orchestrator).

Cela débute avec la possibilité de faire des tests de bascule sans perturber la production.

L’environnement de DR peut être construit soit depuis des répliques de VM soit depuis les sauvegardes.

Les tests post bascule se basent sur des scripts standards et personnalisés qu’il est possible d’ordonnancer en fonction des besoins. En cas de mauvais ordonnancement, le module « readyness check » mettra en exergue les scripts posant problème.

Les RTO et RPO sont configurables et mesurés à chaque exécution de bascule. S’ils ne sont pas atteints, le rapport le mentionnera en suggérant d’optimiser les phases les plus chronophages ou la modification des politiques de sauvegarde.

De plus, une documentation du plan de bascule est générée automatiquement afin de garantir une pertinence optimale et retrouver facilement les principaux paramètres.

J’avoue avoir quelques réserves sur la pertinence pratique de ce produit sachant que certaines entreprises basent leurs tests applicatifs sur d’autres orchestrateurs, il serait intéressant d’avoir des retours d’expérience sur son utilisation.

This is the end

Ce VeeamON en « demi teinte » arrive à son terme.

- Evènement sur une demi-journée plutôt qu’une journée entière.

- Ateliers « techniques » découpés en deux parties, une première avec une démonstration d’un produit Veeam puis une deuxième avec une présentation du portfolio produit d’un partenaire.

- Aucune session de type « Deep dive » technique comme auparavant

- Aucune annonce majeure et innovante

Enfin, malgré un weekend prolongé précédent l’évènement, nombre de présentateurs semblaient fatigués, ce qui a nui à la fluidité des propos.

Heureusement que la Veeam Party (toujours aussi réussie) nous a rapidement fait oublier ces quelques déceptions.

Bref, espérons que la prochaine édition soit plus excitante !