La cybersécurité appuyée par la politique cyberdéfense Nationale Française.

1. Contexte et historique

Les lois de programmation militaire sont régulièrement votées en France depuis 1960 afin de permettre à l’Etat le financement de sa stratégie de défense militaire pour plusieurs domaines.

La loi de programmation militaire LPM no 2013-1168 du 18 décembre 2013 a été inscrite dans la stratégie de défense et de sécurité nationale pour la période 2014-2019. Elle définit l’ensemble des moyens et mesures à mettre en œuvre pour la protection des citoyens et la résilience de la Nation contre le terrorisme, le sabotage et les actes de malveillance.

Dans sa version 2013, la LPM a pris en compte pour la première fois les menaces relatives à la cyberattaques et l’obligation pour les Opérateurs d’Importance Vitale (OIV) d’assurer la protection et la résilience de leurs systèmes d’information (SI) contre les cyber-attaques.

Le thème cyberattaque décline des stratégies et des postures de cyberdéfense définies dans le livre blanc « Défense et sécurité nationale ». Ce dernier représente le référentiel des analyses des risques et fixe les principaux axes stratégiques de défense et de sécurité de la Nation.

Faisant l’objet d’une révision tous les 5 ans pour prendre en compte les nouvelles menaces, la dernière révision de la loi LPM n°2018-607 s’est inscrite en 2018 pour la période 2019 – 2025. Elle comporte, dans son article 34, les dispositions relatives au renforcement des capacités de détection des attaques informatiques, aujourd’hui indispensables pour élever le niveau de sécurité de la Nation.

Source LPM 2019-2025

2. Objectifs

La Loi de Programmation Militaire, à partir de sa version de 2013, a pour objectif d’exiger de certains opérateurs privés ou publics agissant dans certains secteurs d’activités, de sécuriser leurs systèmes d’information dits « d’importance vitale ».

Il existe environ 250 Opérateurs d’Importance Vitale (OIV) qui sont concernés par la LPM, répartis sur 12 secteurs d’activité (énergie, transport, télécommunications, banque, eau…).

Ces OIV doivent assurer la sécurité des systèmes d’information soutenant leurs infrastructures d’importance vitale, ou Systèmes d’Information d’Importance Vitale (SIIV), selon des normes définies par l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI).

3. Exigences et périmètre d’application LPM

3.1 Rôle de l’ANSSI

L’ANSSI se positionne comme référent étatique en matière de Cybersécurité. Elle est désignée par la LPM comme l’appui du Premier Ministre en termes de cyber défense et dont les principaux rôles sont :

- Accompagner les OIV pour l’intégration des exigences cyber défense.

- Contrôler ponctuellement la bonne mise en œuvre du volet cyber défense au sein des OIV.

- Superviser la mise en œuvre des arrêtés sectoriels qui précisent les obligations et règles spécifiques à chacun des secteurs ou sous-secteurs d’activité.

- Créer des référentiels d’exigences à destination des prestataires de cyber sécurité, en particulier en matière d’audit (PASSI), de détection (PDIS) et de réponse à incident (PRIS).

3.2 Règles de sécurité LPM

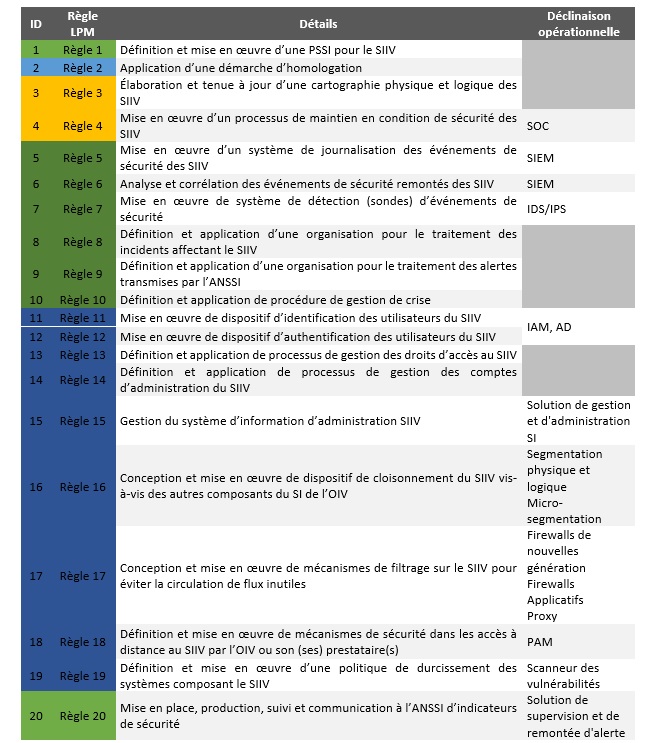

La LPM exige pour tous les OIV d’être conforme à 20 règles de sécurité précisées dans des arrêtés sectoriels et sous-sectoriels, selon des délais variables d’une règle à l’autre et d’un secteur à l’autre.

Source : ANSSI

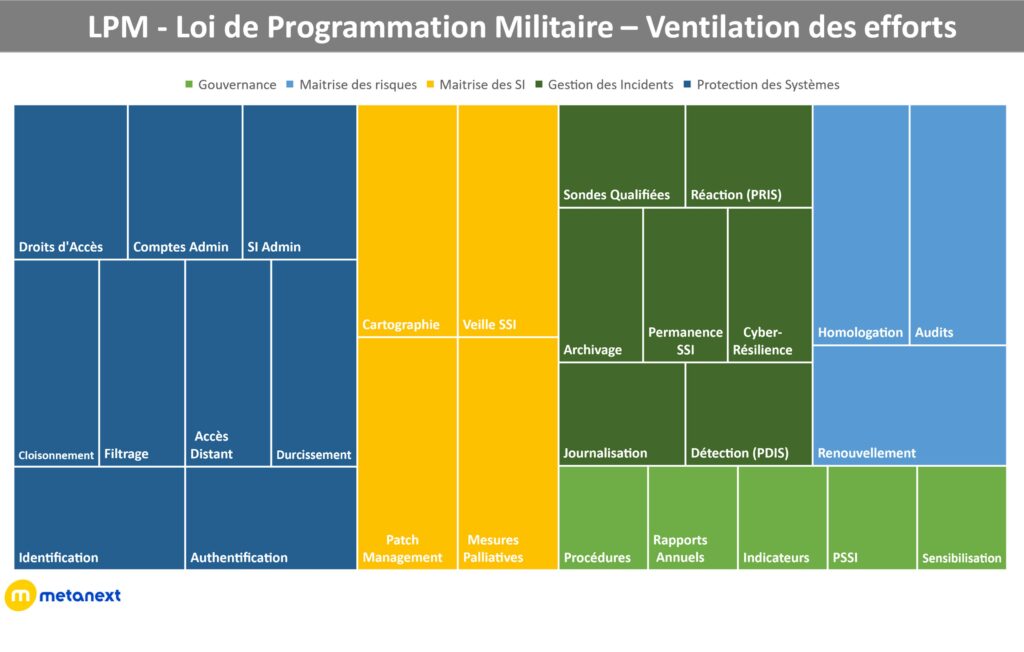

Ces règles sont regroupées en cinq volets définis comme suit :

- Gouvernance,

- Maitrise des risques,

- Maitrise des SI,

- Protection des systèmes,

- Gestion des incidents.

3.3 Exigences LPM

La LPM impose aux OIV des exigences pour garantir la sécurité de leurs systèmes d’information SIIV en se basant sur les principaux volets définis ci-dessous :

- L’application des règles de sécurité nécessaires à la protection des SIIV,

- L’obligation de la déclaration auprès de l’ANSSI de la liste des SIIV identifiés,

- L’obligation de la déclaration immédiate auprès de l’ANSSI des éventuels incidents de sécurité affectant un SIIV,

- La mise en place d’audits et de contrôles réguliers des SIIV afin de vérifier le niveau de sécurité et le respect des règles prévues par l’ANSSI pour chaque secteur d’activité d’importance vitale,

- L’obligation de recourir à des produits et des services des prestataires qualifiés auprès de l’ANSSI (PASSI, PDIS et PRIS).

3.4 Périmètres d’application LPM

Le périmètre d’application LPM concerne l’ensemble des douze secteurs d’activités d’importance vitale SAIV pour la Nation définis ci-dessous :

- Activités civiles de l’état,

- Activités militaires de l’état,

- Activités judiciaires,

- Alimentation,

- Communications électroniques,

- Audiovisuel et information,

- Espace et recherche,

- Energie,

- Finances,

- Gestion de l’eau,

- Santé,

Chaque SAIV comprend une liste non publique des OIV définie par un arrêté ministériel.

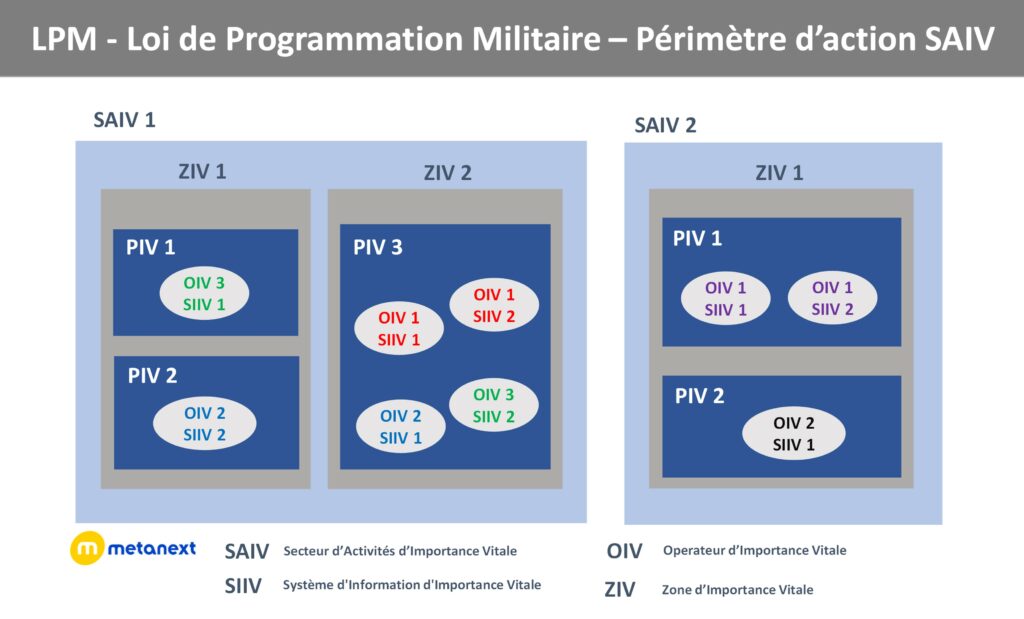

Un OIV comprend un ou plusieurs SIIV situés dans des points d’importances vitales (PIV) répartis sur le territoire national dans des Zones d’importances vitales (ZIV).

Le cartographie ci-dessous représente un exemple du périmètre d’action LPM pour deux secteurs d’activités différentes :

4. Impacts de la LPM sur les OIV

Pour se confirmer à la LPM, les OIV sont appelés à garantir un investissement afin de mettre en œuvre les règles qui leur sont imposées.

Les OIV sont donc invités à étudier les nouveaux besoins exprimés par la LPM et aussi mettre en place les moyens nécessaires sur les volets organisationnel, technique et financier.

4.1 Impacts Légaux

La loi LPM ne s’applique par définition que sur le territoire Français. En revanche, des OIV peuvent avoir parfois une partie d’un SIIV, voire un ou plusieurs SIIV implantés en dehors des frontières françaises.

En outre, des équipes d’administration des SIIV peuvent être déployées en dehors de la France.

Les OIV qui ne sont pas nécessairement français doivent se soumettre à des audits LPM de la part des PASSI ou l’ANSI afin de contrôler leur conformité avec la LPM.

- L’OIV est responsable légalement du non-respect de règles imposées par la LPM

4.2 Impacts Organisationnels

Pour faire face aux contraintes LPM, l’organisation interne de l’OIV doit être modifiée et ajustée. L’OIV doit désigner un responsable de la sécurité des SIIV appelé référent LPM et Il sera l’interface unique avec l’ANSSI.

Généralement c’est le RSSI de l’OIV qui est chargé de la sécurité des SIIV.

L’OIV doit faire appel aux prestataires de cyber sécurité qualifiés par l’ANSSI, en particulier en matière d’audit (PASSI), de détection (PDIS) et de réponse à incident (PRIS).

L’OIV doit s’assurer que ses prestataires de service cyber sécurité sont homologués par l’ANSSI. Le cas échéant, il devra faire appel à des nouveaux prestataires certifiés ANSSI.

L’OIV est appelé à renforcer ses capacités (humaines, technologique, …) pour gérer les risques afin d’agir en amont sur les cyber-attaques qui visent les SIIV et le SI de l’OIV.

Le RSSI de l’OIV doit établir un processus de communication avec l’ANSSI afin de remonter et partager les incidents de sécurité sur les SIIV.

L’OIV doit mettre en place un dispositif de gestion cyber-crise incluant un canal de communication opérationnel avec l’ANSSI en cas de cyberattaques nécessitant une coordination d’intervention.

La DSI et le RSSI mettent en place un plan de formation pour les utilisateurs et les informaticiens opérant sur le périmètre SIIV de l’OIV en vue d’une habilitation LPM.

4.3 Impacts Technologiques

Outre le changement organisationnel, les mesures exigées par la LPM vont permettre la mise en œuvre d’une multitude de changement technique sur le SIIV et le déploiement des diverses solutions techniques.

4.3.1 Etude de l’existant

L’étude de l’existant couvre les actions définies ci-dessous :

- Identification de la liste des processus métiers vitaux par les métiers, DSI et le RSSI dans le but de définir le périmètre LPM.

- Expertise technique à effectuer par le DSI et le RSSI afin d’identifier les règles de sécurité LPM applicables pour l’OIV.

4.3.2 Analyse des risques

Le RSSI se base sur les méthodes d’analyse de risque MEHARI ou EBIOS afin d’évaluer et de faire évoluer les systèmes de protection et de détection des attaques.

4.3.3 Application des règles de sécurité et mesures LPM

En se basant sur le résultat d’analyse des risques, le DSI et le RSSI développent un plan de mise en œuvre des règles et mesures à respecter pour application de la LPM.

Les OIV sont invités à modifier et adapter leurs architectures existantes et/ou voire mettre en place des nouvelles architectures pour se conformer aux exigences LPM.

Afin de surveiller l’application des règles LPM, des systèmes d’alerte et de reporting doivent mis en service. La mise en œuvre d’un SOC au sein d’un OIV est primordiale.

4.3.4 Qualification et Audit

Dans le but de vérifier les mesures appliquées sur les SIIV de l’OIV, un premier test devra être fait en interne.

Une fois le premier test a été effectué, un audit externe par un prestataire qualifié auprès de l’ANSSI doit être fait pour valider ces mesures.

4.4 Impacts Financiers

La mise en conformité d’un OIV engage, bien évidement selon la taille et la répartition géographique, des charges financières importantes.

En effet, il est indispensable de faire une étude d’impact préalable afin de définir le périmètre concerné par la LPM et de déterminer ainsi le budget pluriannuel avant de se lancer dans le processus de mise en conformité.

Le budget de l’OIV doit pouvoir inclure une estimation de tous les investissements nécessaires pour la mise en œuvre des mesures de sécurité exigées par la LPM et aussi les prestations d’audits à faire par les PASSI pour vérifier la conformité LPM.

Le budget doit inclure aussi les prix des tests de conformité après une éventuelle cyber-attaque.

En cas de non-respect des obligations de la LPM, à une amende pouvant s’élever jusqu’à 150 000 € pour le dirigeant de l’OIV et jusqu’à 1 000 000 € pour l’OIV elle-même.

5. Analyse et retour d’expérience

Dans le cadre de la LPM, l’ANSSI joue un rôle central : elle permet de supporter, suivre et contrôler la conformité LPM auprès des OIV et aussi la qualification LPM des prestataires de cyber sécurité opérant dans les services d’audit (PASSI), de détection (PDIS) et de réponse à incident (PRIS).

La liste de ces prestataires étant publiée sur le portail de l’ANSSI.

Les canaux de communication entre les OIV et l’ANSSI doivent être fonctionnels dès le début du projet LPM afin de faciliter la traduction et la compréhension des arrêtés sectoriels et son adaptation sur le SIIV des OIV pour des SAIV différents.

En effet, bien que la grande majorité des règles LPM soient identiques entre les secteurs d’activités, des différences de formulation de certaines règles rendent difficiles leur interprétation.

Au sein du même secteur d’activité, les opérateurs peuvent aussi interpréter différemment les critères de qualification d’un SIIV, conduisant à des disparités entre OIV et donc aboutissent à des niveaux de sécurité variables.

L’un des défis réside également dans la définition du périmètre SIIV qui diffère d’un OIV à un autre selon le mode de déploiement des SIIV : mode centralisé ou réparti.

Vu la criticité des SIIV des OIV en production, appliquer les règles de sécurité LPM en mettant à jour la configuration ou bien en modifiant l’architecture ou voir déployer une nouvelle solution représente un réel défi pour l’OIV afin de garantir la continuité de services.

Il est crucial pour l’OIV de définir et gérer le référentiel SIIV tout en incluant l’ensemble des éléments d’infrastructures dépendantes. Ce référentiel SIIV doit être intégré au processus de gestion de changement de l’OIV pour qu’il soit à jour afin de fiabiliser l’analyse des risques.

Pour bien réussir le projet de conformité LPM, il faut commencer par :

- Définir la liste des SIIV,

- Réaliser la cartographie des SIIV,

- Lancer la phase évaluation pour déterminer les écarts.

Pour chaque OIV, la durée du projet de conformité LPM dépend du nombre des SIIV identifiés dans son SI.

Toutefois, il est fortement conseillé de paralléliser les différentes actions planifiées pour implémenter l’ensemble des règles exigées par la loi.

Le projet de conformité LPM nécessite un coût budgétaire important pour l’OIV. Il est recommandé de :

- Répartir le budget sur trois ans,

- Classifier et prioriser les sous projets et actions en se basant sur les résultats d’analyse des risques

- Commencer par les mesures rapides à mettre en œuvre telles que la mise à jour des configurations

Généralement les OIV disposent déjà de mesures de cybersécurités de leurs SIIV avec différents niveaux :

- OIV avec faibles ou anciennes mesures cybersécurité des SIIV : Un effort significatif est à prévoir afin de mettre en place les exigences fonctionnelles et techniques et ainsi assurer la conformité à la LPM. De ce fait, ce type d’OIV nécessite de prévoir un budget important pour le projet LPM.

- OIV avec présences de mesures cybersécurité des SIIV : Après mesure de l’écart, l’OIV peut se baser sur les mesures existantes et déterminer les mesures compensatoires à mettre en œuvre sur les volets fonctionnel et technique.

- OIV avec niveau de maturité cybersécurité plus important :

- Si la politique de sécurité définie est cohérente avec les règles de sécurité LPM, l’écart avec la LPM est faible.

- Si la politique de sécurité définie est incohérente avec les mesures LPM, l’OIV est appelé à reconcevoir la sécurité des SIIV et voir l’ensemble de son SI (par exemple, cloisonnement et administration des SIIV (réseau et poste d’administration))

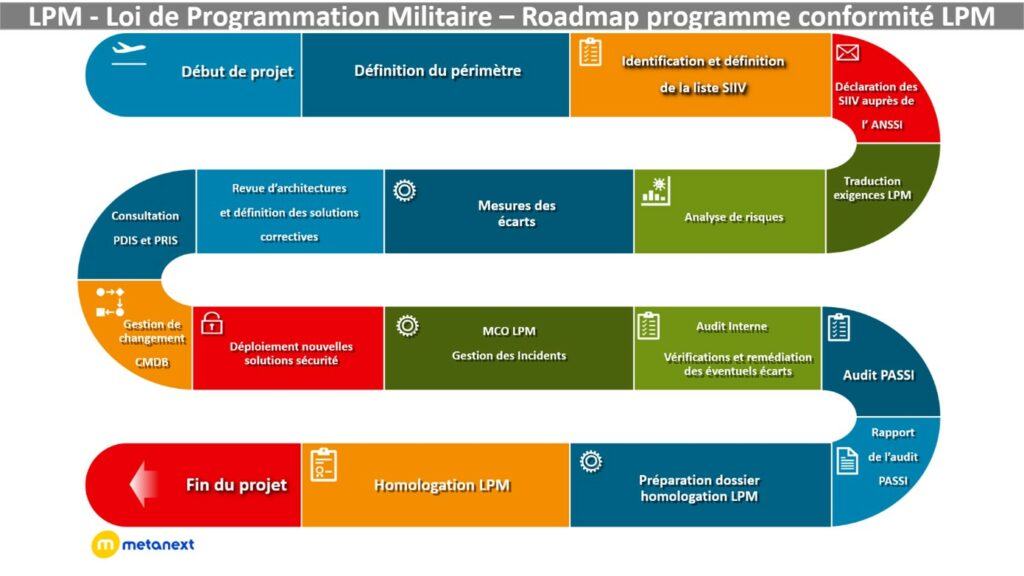

6. Roadmap programme de conformité LPM

Les principales étapes du programme de conformité LPM sont définis dans le schéma ci-dessous :

7. Conclusion

Aujourd’hui, tous les OIV sont amenés vis-à-vis de la loi à se conformer à la règlementation LPM. Pour se faire, l’OIV est appelé à gérer tout un programme de conformité LPM afin de répondre à l’ensemble des mesures.

Afin de bien réussir le programme LPM, il est crucial pour un OIV de se faire accompagner par un manageur consultant chargé de piloter la conformité LPM, et de prendre une part active sur certains des sous-projets qui le composeront.

Dans le cadre de son offre GRC SSI, Metanext intervient en tant que conseil pour accompagner les OIV dans leur projet de conformité LPM.

Le périmètre d’intervention des experts techniques et consultants Metanext couvre :

- La gouvernance et pilotage du projet,

- L’analyse des risques,

- L’analyse et la mesure des écarts par rapport aux exigences LPM,

- La revue des architectures systèmes informatiques et sécurité et réflexions autour des solutions cibles,

- L’assistance à la rédaction des RFP et CCTP,

- La gestion des appels d’offres,

- L’assistance à la mise en œuvre des dispositifs et solutions de sécurité,

- L’élaboration de la documentation et assistance à la création du dossier d’homologation,

- L’accompagnement lors du processus d’homologation LPM.

Mohamed MARSAOUI, Consultant Sécurité

Annexe

Glossaire

AD : Active Directory

ANSSI : Agence National de Sécurité des Systèmes d’Information

IAM: Identity and Access Management

IDS: Intrusion Detection System

IPS : Intrusion Detection System

LPM : Loi de Programmation Militaire

OIV : Operateur d’Importance Vitale

PASSI : Prestataires d’Audit de la Sécurité des Systèmes d’Information

PIV : Points d’Importance Vitale

PDIS : Prestataires de Détection d’Incidents de Sécurité

PRIS : Prestataires de Réponse aux Incidents de Sécurité

RSSI : Responsable de Sécurité des Systèmes d’information

PSSI : Politique de Sécurité des Systèmes d’information

SAIV : Secteur d’Activités d’Importance Vitale

SI : Système d’Information

SIEM: Security Information and Event Management

SIIV : Système d’Information d’Importance Vitale

SOC : Security Operations Center

ZIV : Zones d’Importances Vitale